Подключение AD FS как провайдера SSO

SaluteJazz позволяет подключать авторизацию по протоколу SSO с использованием AD FS в качестве провайдера авторизации.

AD FS должен быть доступен по протоколу HTTPS с использованием доверенного сертификата или сертификата Минцифры . Самоподписанные сертификаты не поддерживаются системой.

Подготовка

- Убедитесь, что используете облачную версию SaluteJazz.

- Если используется неактуальная версия AD FS, уточните у сотрудника службы внедрения ее совместимость с SaluteJazz.

- Запросите у сотрудника службы внедрения значение Redirect URL.

- Скопируйте идентификатор вашего проекта из личного кабинета Studio.

Добавление серверной группы приложений

- Откройте AD FS.

- Нажмите правой кнопкой мыши на директорию Application Groups и выберите в контекстном меню Add Application Group.

- В окне создания серверной группы приложений укажите тип группы приложений как Server application.

- Нажмите Далее.

- Введите данные серверного приложения:

- в поле Name введите название приложения;

- в поле Redirect URL введите Redirect URL, который вам предоставила команда внедрения, и нажмите Add.

- Скопируйте и сохраните содержимое поля Client Identifier.

- Нажмите Далее.

- Поставьте флажок Generate a shared secret в открывшейся секции.

- Скопируйте секрет из поля Secret и сохраните его. После подтверждения настроек серверного приложения вы не сможете просматривать секрет.

- Нажмите Далее.

- Подтвердите конфигурацию.

Вам нужно передать сотруднику внедрения на стороне SaluteJazz следующие данные:

-

Client Identifier;

-

Secret;

-

идентификатор вашего проекта из личного кабинета Studio;

-

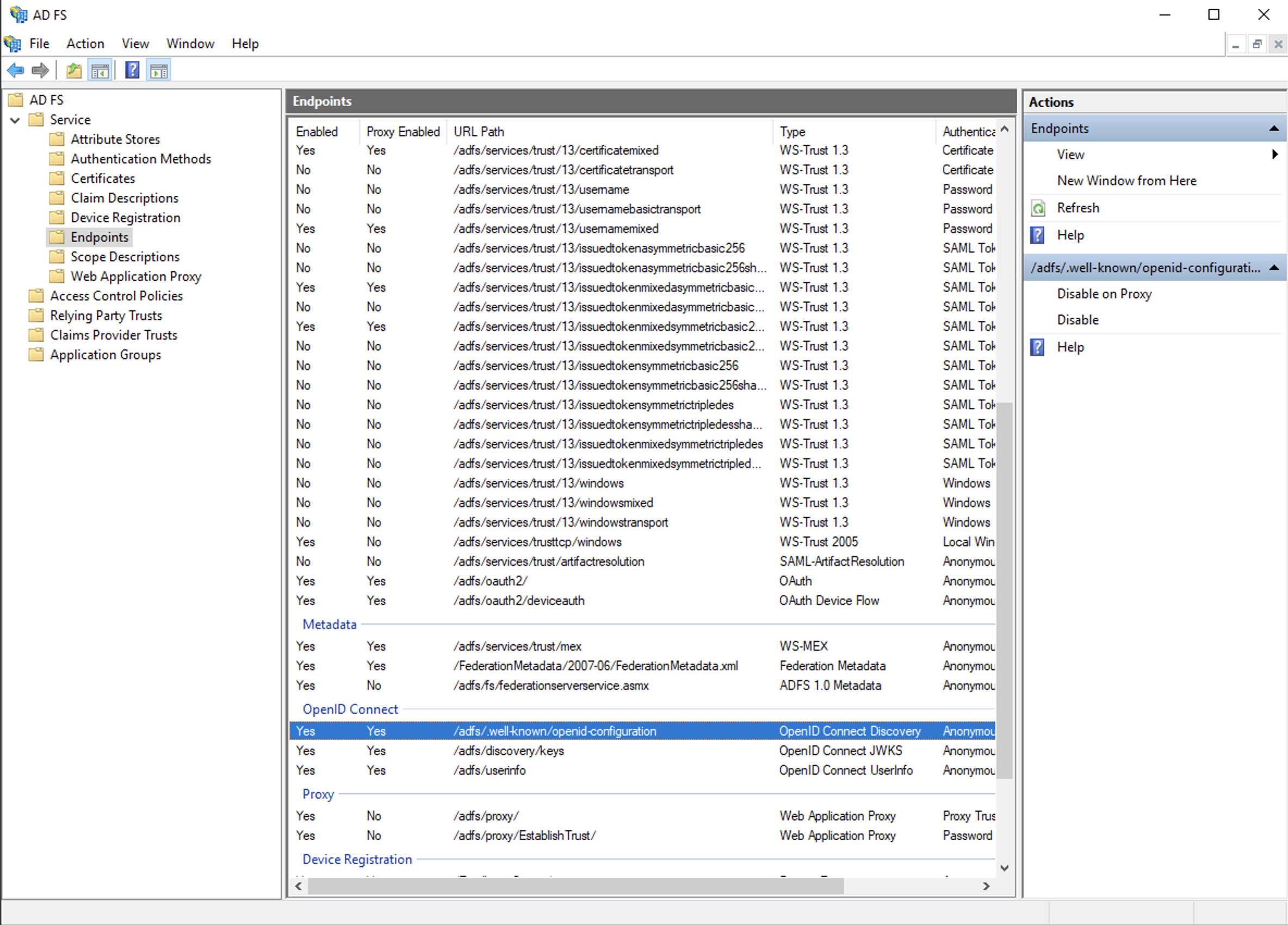

.well-known endpoint — путь, указанный в переменной в директории

AD FS/Service/Endpointsв разделе OpenID Connect.

Добавление Web API

- Перейдите к созданной группе в раздел Application Groups и дважды нажмите на него мышью.

- Нажмите Add Application... в открывшемся окне.

- Выберите Web API в разделе Template.

- Нажмите Далее.

- Скопируйте Client Identifier, который вы использовали для создания серверной группы приложений, в поле Client Identifier и нажмите Add.

- Нажмите Далее.

- В открывшемся разделе выберите из списка политику контроля доступа Permit everyone.

- Нажмите Далее.

- Поставьте флажки allatclaims, email, openid (активирован по умолчанию) и profile в разделе Permitted scopes.

- Нажмите Далее.

- Подтвердите конфигурацию.

Маппинг данных

-

Перейдите к созданной группе в раздел Application Groups и дважды нажмите на него мышью.

-

Дважды нажмите мышью на Web API в разделе Applications.

-

В открывшемся окне перейдите на вкладку Issuance Transform Rules.

-

Нажмите Add Rule....

-

В разделе Claim rule template выберите из списка шаблон Send LDAP Attributes as claims.

-

Нажмите Далее.

-

Настройте следующую конфигурацию:

- Claim rule name — произвольное название;

- Attribute store — Active Directory;

- Mappings:

- E-Mail Addresses — email. Укажите полный адрес, включая домен;

- Given-Name — given_name;

- Surname — family_name;

- middleName — middleName

Параметры слева выбираются из выпадающего списка. Параметры справа необходимо ввести вручную.

Ограничение доступа

Вы можете настроить ограничение доступа SSO пользователей к приложению SaluteJazz с помощью групп. Подробнее — в инструкции Ограничение доступа в SaluteJazz с помощью групп Active Directory.