Администрирование

Ролевая модель состоит из нескольких уровней. У каждого пользователя есть три уровня ролей.

| Роль пользователя | Описание |

|---|---|

| Роль пользователя в решении для Identity Access Management (IAM), с которой интегрирован SDP Analytics | Заведение пользовате�лей в системе IAM осуществляется по правилам и процедурам системы IAM. Для пользователей SDP Analytics должна быть задана одна из двух системных ролей: sdp-analytics-admin или sdp-analytics-user Функциональность для настройки доступа пользователей к отчетам будет доступна только для пользователей с системной ролью sdp-analytics-admin Также пользователь получает роль разработчика отчетов/дата инженера или роль для просмотра. |

| Роли пользователя в сервисе SDP Analytics | Автоматически создаются при заведении группы пользователей и совмещаются с ролями в различных рабочих областях в SDP BI\SDP Airflow, при подключении рабочей области. |

| Роли пользователя в рабочей области SDP BI | Создаются автоматически при разворачивании рабочей области, автоматически сопоставляются с ролями клиента. |

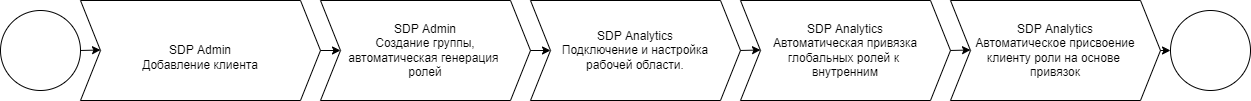

Общая схема настройки ролевой модели:

-

В первую очередь пользователи заводятся в IAM (Keycloak) или другую систему, где им выдается одна из двух ролей:

sdp-analytics-adminилиsdp-analytics-user, и одна из ролей, отвечающих за уровень доступа в рабочую область. -

Администратор сервиса разворачивает и настраивает SDP Analytics/SDP BI под конкретный проект/подразделение в OpenShift/Kubernetes.

-

Администратор сервиса добавляет клиента в SDP Admin, если его там еще нет, и создает группу пользователей, в которую войдет новый пользователь на основе установленного идентификатора. При создании группы пользователей генерируются новые роли SDP Analytics, использующие идентификатор.

-

Администратор сервиса подключает рабочие области клиента, при подключении идет привязка созданных ролей к ролям рабочей области.

-

Пользователь заходит в сервис под запрошенной учетной записью, которая сформирована на основе идентификатора.

-

Пользователь автоматически привязывается к группе своего клиента соответствующий идентификатору и получает доступ к созданным рабочим областям.